Wie man einen Proxy richtig einrichtet

Die korrekte Proxy-Konfiguration beginnt mit der Festlegung des Endziels – der Art und Weise, wie Sie eine Verbindung herstellen möchten. Erst dann können Sie die schrittweisen Anweisungen befolgen und die Änderungen testen. Wenn Sie die ersten beiden Schritte abgeschlossen haben und genau wissen, was Sie konfigurieren müssen, z. B. Windows 10 oder Mozilla Firefox-Browser, Android-Smartphone, um über Proxy zu arbeiten, können Sie sofort mit dem entsprechenden Abschnitt dieses Artikels fortfahren. Ansonsten helfen Ihnen die ersten beiden Teile, die beste Option für anonymes Arbeiten im Internet zu wählen und das Problem bestmöglich zu lösen. Vergessen Sie nicht, dass die Berater von spaceproxy.net immer bereit sind, Ihnen zu helfen und die richtigen Lösungen vorzuschlagen.

Zweck der Verwendung eines Proxy-Servers

Es gibt drei Hauptzwecke, und mehrere der aufgeführten Zwecke werden in der Regel gleichzeitig erfüllt:

- Klassifizierung Ihrer persönlichen Daten – Standort und IP-Adresse;

- Zugang zu gesperrten Websites und Diensten;

- Umgehung und Verhinderung der Sperrung von Nutzern bei der Verwendung automatisierter Tools zur Förderung von Social-Media-Konten, zum Parsen von Daten usw.

Das Arbeiten über einen Proxy wird oft als Anonymität bezeichnet, was formal gesehen nicht ganz korrekt ist. Mit der normalen Post können Sie einen anonymen Brief ohne Unterschrift und Absender verschicken. Im Internet besteht der einzige Zweck des Besuchs einer Website darin, eine Antwort auf eine Anfrage zu erhalten. Daher muss eine Absenderadresse (IP) angegeben werden. Wir sind jedoch nicht sicher, dass die vom Empfänger der Anfrage angegebene Adresse mindestens das Land des Nutzers und den Internetanbieter, über den die Internetverbindung hergestellt wird, angibt. Diese Angaben werden zur Grundlage für die Sammlung verschiedener Informationen – Vorlieben, Einkäufe, Hobbys, Arbeits- und Studienort, Wohnort….

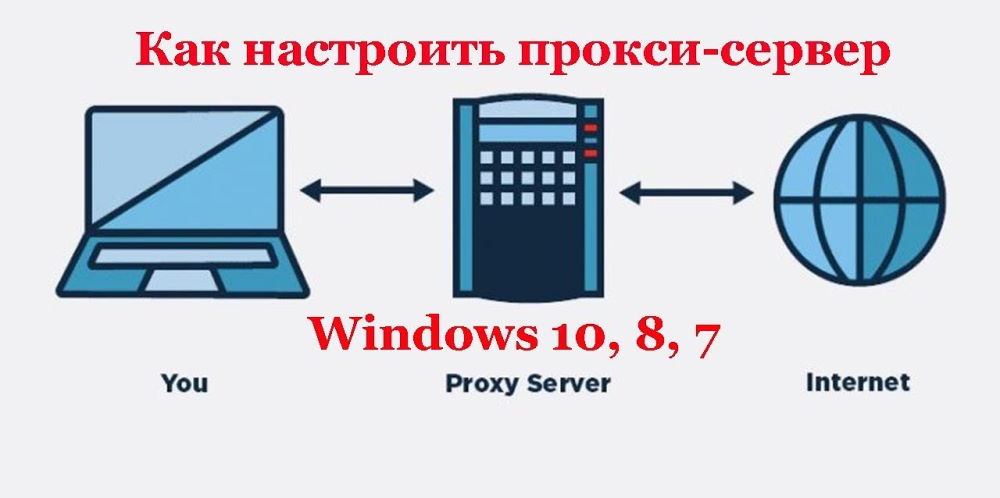

Um diese Art der Datenerfassung zu verhindern, müssen Sie zunächst Ihre IP-Adresse klassifizieren. Zu diesem Zweck wird die Arbeit über einen Proxy-Server organisiert, bei dem der Fluss der Anfragen und Antworten wie folgt verläuft:

- Eine Anfrage wird vom Gerät des Nutzers an den Proxy übermittelt.

- Der Proxy leitet die Daten an Websites weiter, die für den Nutzer von Interesse sind.

- Die Website verarbeitet die Anfrage und sendet eine Antwort an den Proxy-Server

- Der Server leitet die Antwort an den Computer oder das Smartphone des Nutzers weiter.

Der Hauptzweck dieser Lösung besteht darin, dass die interessierten Websites nur den Proxy und seine Adresse „sehen“ können, während die echte IP-Adresse des Nutzers verborgen bleibt. Dies gewährleistet einen sicheren oder anonymen Betrieb – die Adresse des Vermittlers wird durch die Adresse des tatsächlichen Nutzers ersetzt.

Lösung für die Verbindung mit einem Zwischenserver

Wenn Sie sich für eine suboptimale Verbindungsmethode entscheiden, kann dies zu Unannehmlichkeiten bei der Arbeit oder zur Gefährdung Ihrer Anonymität führen. Daher ist es notwendig, sich über das Ziel im Klaren zu sein und die richtigen Mittel und Methoden der Proxy-Konfiguration zu wählen. Betrachten wir nun diese Schemata und veranschaulichen sie anhand von Beispielen.

Um über einen Proxy zu arbeiten, können Sie konfigurieren:

- Internet-Hardware (Router, Büroserver);

- ein Betriebssystem (OS) oder ein Gerät (Smartphone, Computer);

- ein einzelnes Programm oder Programme.

Der Vorteil der Einrichtungsoption für Heim- oder Bürorouter (Router) oder Server besteht darin, dass die Benutzergeräte nicht neu konfiguriert werden müssen, um anonym zu arbeiten. So werden beispielsweise Smartphones, Tablets und Laptops in der Wohnung über einen Wi-Fi-Router mit dem Internet verbunden. Sobald Sie den Router konfiguriert haben, arbeiten alle Benutzer, die mit Ihrem Heimnetzwerk verbunden sind (auch Gäste, die nur kurz vorbeischauen), anonym.

Beispiel 1

Problem: In Land A sind einige Websites gesperrt. Der Internetdienstanbieter in Land A erlaubt keine Abfragen beim Zugriff auf die IP der gesperrten Ressource.

Lösung: Wir haben unseren Heimrouter so konfiguriert, dass er über einen Proxy-Server in Land B arbeitet. Nun „sehen“ die Internetanbieter die Anfragen an gesperrte Websites nicht, da die Arbeit über einen Vermittler läuft. In diesem Fall können alle Nutzer des Heimnetzes auf die gesperrten Inhalte zugreifen.

Die Einrichtung eines Proxy-Betriebssystems (d. h. eines Geräts wie z. B. eines Smartphones oder Computers) ist eine stärker lokalisierte Option. Das heißt, Sie können nur Ihr Tablet schützen, während Ihr Smartphone, das die erforderlichen Netzwerkeinstellungen noch nicht vorgenommen hat, weiterhin wie gewohnt funktioniert.

Beispiel 2

Problem: Der gewünschte Internetdienst steht nur Nutzern in Land A zur Verfügung. Wir befinden uns in Land B, daher ignoriert der Dienst unsere Anfrage.

Lösung: Wir haben einen PC so konfiguriert, dass er über einen Proxy in Land A arbeitet. Dadurch behandelt der gewünschte Internetdienst Computer und Benutzer so, als befänden sie sich in diesem Land, und bearbeitet eingehende Anfragen. Wenn das Smartphone nicht auf diese Weise konfiguriert ist, ignoriert der Internetdienst weiterhin die vom Smartphone ausgehenden Anfragen.

Wie zuvor hat die Möglichkeit, einzelne Anwendungen so zu konfigurieren, dass sie über einen Proxy funktionieren, sowohl Vor- als auch Nachteile. Beachten Sie auch, dass dieses Szenario auf zwei Arten umgesetzt werden kann – über die Einstellungen der Anwendung selbst (Browser, Mail-Client) oder über einen speziellen Proxy. Nachfolgend einige Beispiele, die die Vor- und Nachteile dieser Option veranschaulichen.

Beispiel 3

Problem: Ein Computernutzer benötigt einen anonymen Zugang zu Internet-Seiten, möchte aber die Möglichkeit haben, normal zu arbeiten.

Lösung: Verwenden Sie einen Browser wie Mozilla FireFox, der über eigene Proxy-Einstellungen verfügt. Sobald die Konfiguration abgeschlossen ist, kann man mit dem FireFox-Browser auf alle Ressourcen anonym zugreifen und andere Browser ganz normal nutzen.

Beispiel 4

Problem: Computernutzer müssen den Chrome-Browser verwenden, um anonymes Surfen zu ermöglichen. In der normalen Konfiguration lässt die Anwendung die Verwendung eines eigenen Proxy nicht zu.

Lösung: Es gibt zwei Möglichkeiten, die Sie nutzen können. Laden Sie eine geeignete Chrome-Erweiterung herunter oder installieren Sie einen Proxy. Im ersten Fall kann sich der Browser so konfigurieren, dass er über den Proxy arbeitet (wie in Beispiel 3 gezeigt). Im zweiten Fall gibt der Proxy-Spezifikator an, dass der gesamte Datenverkehr des Chrome-Browsers (und anderer Anwendungen Ihrer Wahl) über den Proxy umgeleitet werden soll.

Beispiel 5

Problem: Sie müssen mehrere Facebook-Konten von einem einzigen Computer aus verwalten. Der Sicherheitsalgorithmus von Facebook erkennt eine große Anzahl von Nutzern, die dieselbe IP-Adresse verwenden, und sperrt sie.

Lösung: Organisieren Sie die Vorgänge für jedes Konto über einen separaten Proxy. In diesem Fall „sieht“ das soziale Netzwerk die Nutzer, die von verschiedenen Adressen kommen. Mit anderen Worten, es wird die Arbeitsweise einer großen Anzahl von Personen vollständig imitieren. Dazu müssen Sie eine spezielle Software auf Ihrem Computer installieren und in den Einstellungen der Software die Parameter des Facebook-Kontos sowie die Adresse, den Port und die zur Identifizierung verwendeten Daten auf dem Zwischenserver jedes Kontos angeben.

Das letzte Beispiel zeigt, dass auch Nutzer, die keine verdächtigen Handlungen begangen haben, per IP gesperrt werden können: Einer der Nutzer hat zum Beispiel eine große Menge an Informationen von der Website eines Online-Shops heruntergeladen. Der Sicherheitsalgorithmus des Shops erkennt dies und sperrt den Zugang nach IP. In der Regel wird nicht nur eine Adresse gesperrt, sondern die gesamte Palette der Adressen des Internetanbieters. Daher können auch alle anderen Nutzer dieses Internetanbieters nicht auf die Website zugreifen, obwohl sie nicht genau wissen, warum.

Konfigurieren Sie die Anwendung so, dass sie über einen Proxy funktioniert

Browser werden am häufigsten zum Surfen im Internet verwendet. Sehen wir uns also zunächst an, wie man diese Programme so konfiguriert, dass sie anonym arbeiten. Beachten Sie, dass die Schritt-für-Schritt-Anleitung für den allgemeinen Gebrauch gedacht ist. Parallel dazu wurden Proxy-Erweiterungen für verschiedene Browser entwickelt. Mit einer solchen Erweiterung können Sie den Proxy in Ihrem Browser mit nur einem oder zwei Klicks ein- und ausschalten. Wenn Sie sich für eine solche Erweiterung entscheiden, laden Sie sie von der Website des Herstellers oder aus dem Online-Komponentenshop herunter, installieren Sie sie und verwenden Sie sie gemäß den darin enthaltenen Anweisungen.

Zunächst werden wir uns mit der Konfiguration von Browsern befassen, deren Grundfunktionen nur durch Änderung der Betriebssystemeinstellungen angepasst werden können. Das heißt, die von Ihnen vorgenommenen Änderungen gelten für alle Anwendungen auf Ihrem Computer oder Mobilgerät.

Google Chrome für die Arbeit über einen Proxy einrichten

- Wählen Sie im Menü des Browsers Einstellungen

- Verwenden Sie die interne Suchmaschine – geben Sie das Wort „Proxy“ ein.

- Wählen Sie aus den angebotenen Optionen „Proxy-Einstellungen auf Ihrem Computer öffnen“.

- Chrome öffnet die Seite mit den Einstellungen des Betriebssystems mit manuellen Einstellungen am unteren Rand

- Suchen Sie den Schalter „Verwenden…“ und schieben Sie ihn in die aktivierte Position

- Geben Sie die Adresse des Proxy, den Port, den Benutzernamen und das Passwort in die entsprechenden Felder ein.

- Speichern Sie die Änderungen

Um den Proxy im Chrome-Browser zu deaktivieren, gehen Sie genauso vor, mit dem Unterschied, dass Sie den Kippschalter in Schritt 5 in die Position „Aus“ stellen.

Konfigurieren Sie den Yandex-Browser für die Arbeit über einen Proxy

- Gehen Sie zum Menü des Browsers

- Wählen Sie „Einstellungen“.

- Verwenden Sie die interne Suchmaschine – geben Sie das Wort „Proxy“ in das Feld auf der linken Seite des Fensters ein.

- Wählen Sie „Proxy-Server-Einstellungen“ in den Suchergebnissen

- Yandex Browser leitet den Benutzer auf die Seite mit den Einstellungen des Betriebssystems weiter – am unteren Rand befindet sich ein Element für manuelle Einstellungen

- Schalten Sie in der Gruppe „Use…“ den Kippschalter auf die Position „On“.

- Geben Sie die gewünschten Proxy-Server-Daten in die entsprechenden Felder ein.

- Klicken Sie auf „OK“.

Um den Proxy in Yandex Browser zu deaktivieren, verwenden Sie dieselbe Abfolge von Aktionen, stellen aber bei Schritt 6 den Kippschalter auf die Position „Aus“.

Konfigurieren Sie Opera für die Arbeit über Proxy

- Gehen Sie zum Menü des Browsers

- Wählen Sie „Einstellungen“.

- Verwenden Sie die interne Suchmaschine – geben Sie das Wort „Proxy“ ein.

- Opera leitet Sie auf die Seite mit den Betriebssystemeinstellungen weiter, wo Sie die Einstellungen am unteren Rand manuell konfigurieren können

- Schalten Sie in der Gruppe „Proxy verwenden“ den Schalter auf „Ein“.

- Geben Sie die erforderlichen Daten des Proxy in die entsprechenden Felder ein

- Speichern Sie die Änderungen

Um den Proxy im Opera-Browser zu deaktivieren, verwenden Sie dieselbe Schrittfolge, aber stellen Sie in Schritt 5 den Schalter auf die Position Aus und führen Sie Schritt 5 nicht aus.

Konfigurieren Sie den Microsoft Edge-Browser für die Arbeit über Proxy

- Gehen Sie zu den Programmeinstellungen – wählen Sie den entsprechenden Punkt im Hauptmenü (öffnet sich durch Drücken der Taste mit der Ellipse).

- Geben Sie in der Zeile „Sucheinstellungen“ das Wort „Proxy“ ein.

- Wählen Sie in den Suchergebnissen „Proxy-Einstellungen auf Ihrem Computer öffnen“.

- Microsoft Edge öffnet ein Fenster mit den Einstellungen des Betriebssystems, das unten eine manuelle Konfigurationsoption enthält

- Legen Sie in der Gruppe „Verwenden…“ den Schalter auf „Ein“.

- Geben Sie die erforderlichen Angaben zum Proxy in die entsprechenden Felder ein

- Speichern Sie die Änderungen

Um den Proxy im Microsoft Edge-Browser zu deaktivieren, gehen Sie in der gleichen Reihenfolge vor, mit dem Unterschied, dass Schritt 6 optional ist und Sie in Schritt 5 den Kippschalter in die Position „Aus“ stellen.

Im Gegensatz zu den oben genannten Browsern bieten Firefox, Tor und einige andere Browser, die für uns von Interesse sind, nicht nur die Möglichkeit, das Betriebssystem neu zu konfigurieren, sondern auch individuelle Einstellungen vorzunehmen. Im Folgenden finden Sie eine Schritt-für-Schritt-Anleitung zur individuellen (manuellen) Konfiguration des Browsers via Proxy.

Mozilla Firefox für die Arbeit über Proxy konfigurieren

- Öffnen Sie das Menü des Browsers

- Wählen Sie den Menüpunkt „Einstellungen

- Geben Sie in das Eingabefeld der internen Suchmaschine das Wort „Proxy“ ein.

- In den Suchergebnissen erscheint ein Eintrag, gegenüber befindet sich eine Schaltfläche „Anpassen“ – klicken Sie diese an.

- In dem sich öffnenden Fenster wählen Sie die Option „Manuelle Konfiguration…“.

- Geben Sie die Daten des Proxy (Adresse, Port) für die Protokolle HTTP, HTTPS, FTP und SOCKS ein. Wenn Sie einen Zwischenserver verwenden, geben Sie einfach die Daten für das HTTP-Protokoll ein und stellen Sie den Kippschalter „Für andere Protokolle verwenden“ auf „Ein“.

- Klicken Sie auf die Schaltfläche OK, um die Einstellungen zu speichern.“

Wenn der Benutzer es wünscht, können Sie im Mozilla Firefox-Browser auch Authentifizierungsanfragen ablehnen, das Senden von DNS-Anfragen kontrollieren und eine Liste von Dateien festlegen, die ohne den Zwischenserver verarbeitet werden sollen.

Um den Proxy im Mozilla Firefox-Browser zu deaktivieren, verwende die gleiche Schritt-für-Schritt-Anleitung, wähle aber in Schritt 5 die Option „Kein Proxy“ oder „Systemeinstellungen verwenden“.“

Konfiguriere den Tor-Browser so, dass er über Proxy funktioniert

- Nachdem du Tor gestartet hast, klicke auf das Zwiebelsymbol in der oberen linken Ecke des Fensters, um das Browsermenü zu öffnen

- Wähle „Tor-Netzwerkeinstellungen“ aus der Liste.

- Aktiviere die Möglichkeit, einen server zu verwenden, indem du den Schalter „Über Proxy verbinden…“ aktivierst

- Lege die Parameter des Proxy-Servers fest, den du benutzen willst, damit der Browser funktioniert – fülle die Felder „Adresse“ und „Port“ aus.

- Wenn Sie den Serverbenutzer nicht identifizieren müssen, können Sie auch Ihren Anmeldenamen und Ihr Passwort in die Felder „Benutzername“ und „Passwort“ eingeben.

- Die Änderungen werden wirksam, nachdem du auf OK geklickt hast.

Um den Proxy im Tor-Browser zu deaktivieren, führe die gleichen Schritte aus, aber befolge die Schritte 4 und 5 und stelle den Kippschalter in Schritt 3 auf „aus“.

Konfiguriere Safari so, dass es über Proxy funktioniert

- Rufe das Hauptmenü des Programms auf

- Wählen Sie „Einstellungen“ und dann „Add-ons“.

- Suchen Sie die Gruppe „Proxy“ und wählen Sie dort die Option „Einstellungen ändern“.

- Wählen Sie in dem sich öffnenden Fenster die erforderlichen Einstellungen für die Verwendung von Proxy mit den Streaming-Protokollen HTTP, HTTPS, FTP, SOCKS und RTSP.

- Geben Sie die Daten des Proxy-Servers für jedes Projekt an – IP, Port, die Parameter, die eine Authentifizierung beim Server erfordern, Ihren Anmeldenamen und Ihr Passwort. Geben Sie die letzten beiden Parameter nur ein, wenn die Authentifizierungsoption aktiviert ist.

- Klicken Sie auf die Schaltfläche OK, um Ihre Änderungen zu speichern.“

Um den Proxy im Safari-Browser zu deaktivieren, führen Sie dieselbe Schrittfolge aus. Aber anstatt die Schritte 4 und 5 auszuführen, wählen Sie die Option „Autodiscover“ aus der Liste „Protokolle konfigurieren“ und deaktivieren Sie die anderen Kontrollkästchen.

Proxy verwenden

Wie Sie aus dem vorherigen Abschnitt ersehen können, unterstützen auch die meisten Browser keine separate Konfiguration für den Proxy, sondern verwenden stattdessen die Einstellungen des Betriebssystems. Dies gilt insbesondere für andere Anwendungen (E-Mail-Clients, Online-Spiele usw.). Aber das Problem der anonymen Arbeit ist damit verbunden, und die Programmierer haben es noch nicht gelöst. Ein weit verbreitetes Phänomen ist die Verwendung von Proxy-Fixes – spezielle Software, mit der Sie den Proxy-Modus für andere Anwendungen auf Ihrem Gerät einstellen können.

Das heißt, selbst wenn die Anwendung nicht über solche Einstellungen verfügt, können Sie mit dem Proxy-Anbieter die Anforderungen und Parameter für die Arbeit über einen Proxy individuell festlegen. Außerdem haben die Nutzer die Möglichkeit, eine Standortadresse für anonyme Arbeit festzulegen. Im Folgenden finden Sie eine Schritt-für-Schritt-Anleitung für die Einrichtung der beiden gängigsten Proxy-Anbieter.

Konfigurieren Sie den Proxy Switcher

- Programm starten

- Wählen Sie im Hauptmenü den Punkt „Display Manager“.

- Geben Sie in dem sich öffnenden Einstellungsfenster die Parameter des Proxy ein – Adresse, Port und (falls erforderlich) Login und Passwort

- Wenn es sich um eine detaillierte Konfiguration handelt, klicken Sie auf die Schaltfläche „Erweitert“, um den proxy für jedes verwendete Protokoll zu konfigurieren

- Klicken Sie auf die Schaltfläche „OK“, um die Änderungen wirksam werden zu lassen.

- Testen Sie die Funktionsfähigkeit des angegebenen Proxy-Servers – klicken Sie dazu auf die grüne Schaltfläche mit dem Symbol „Start“.

- Ist der Server funktionsfähig (keine Fehlermeldungen), wählen Sie in seinem Kontextmenü (rechte Maustaste) den Punkt „Zu diesem Server wechseln“ – dadurch wird der anonyme Betriebsmodus aktiviert

Nachdem Sie die oben genannten Aktionen durchgeführt haben, kann das Gerät anonym über den von Ihnen angegebenen Proxy arbeiten. Alle Anwendungen, die das Internet nutzen, werden automatisch über diesen Server verbunden.

Einrichten von Proxifier

- Rufen Sie in der Anwendung Proxifier das Menü „Profil“ auf.

- Klicken Sie in der Gruppe „Proxy-Server“ auf die Schaltfläche „Hinzufügen

- Geben Sie in dem nun erscheinenden Fenster die Parameter des hinzuzufügenden Zwischenservers ein

- Legen Sie den Protokolltyp fest

- Bei Servern mit Authentifizierung kreuzen Sie das entsprechende Kontrollkästchen an und geben Login und Passwort ein

- Sobald Sie auf OK klicken, werden die Änderungen wirksam“.

Konfigurieren des Betriebssystems (Benutzergerät) für die Arbeit über Proxy

In diesem Zusammenhang sind die Begriffe „Einrichtung des Computers, Smartphones, Tablets“ und „Einrichtung des Betriebssystems“ gleichbedeutend. Fast alle Anwendungen auf Ihrem Gerät verwenden das Betriebssystem, wenn sie auf Internetressourcen zugreifen. Wenn Ihr Betriebssystem so konfiguriert ist, dass es über einen Proxy arbeitet, werden alle Anwendungsanfragen automatisch über einen Zwischenserver umgeleitet. Um Ihnen das Auffinden der benötigten Anleitungen zu erleichtern, geben wir in der Kopfzeile die Namen verschiedener Betriebssystemmarken und Geräte an.

Konfigurieren Sie Windows 7 für die Arbeit über einen Proxy

- Rufen Sie das Menü auf, indem Sie auf die Schaltfläche „Start“ in der unteren linken Ecke des Bildschirms klicken

- Wählen Sie „Systemsteuerung“.

- Wählen Sie in dem sich öffnenden Menü „Netzwerk und Internet“.

- Wählen Sie „Internetoptionen“.

- Wählen Sie in dem sich öffnenden Fenster „Internet-Eigenschaften“ die Registerkarte „Verbindungen“ und klicken Sie unten auf die Schaltfläche „Netzwerkeinstellungen“.

- Es öffnet sich das Fenster „Lokale Netzwerkeinstellungen konfigurieren“ mit einer Reihe von „Proxy“-Elementen am unteren Rand des Fensters

- Aktivieren Sie die Option „Verwenden“ und geben Sie die Serveradresse und den Port an.

- Klicken Sie bei Bedarf auf die Schaltfläche „Erweitert“ und geben Sie Anweisungen für den Protokolltyp ein, legen Sie Adressmasken für Sites fest, die nicht über einen Zwischenserver arbeiten müssen.

- Schließen Sie die Dialogfelder nacheinander und klicken Sie auf OK, damit die Änderungen wirksam werden.

Um den Proxy in Windows 7 zu deaktivieren, folgen Sie der gleichen Schritt-für-Schritt-Anleitung, deaktivieren jedoch die Option „Verwenden“ in Schritt 7 und führen Schritt 8 nicht aus.

Konfigurieren Sie Windows 8 für die Arbeit über Proxy

- Gehen Sie im Hauptmenü zu den Einstellungen („Einstellungen“)

- Klicken Sie auf die Schaltfläche „PC-Einstellungen ändern“, um Änderungen vorzunehmen

- Wählen Sie den Abschnitt Netzwerkeinstellungen – „Netzwerk“.

- Wählen Sie im Abschnitt „Proxy“ den Unterabschnitt „Proxy

- Unten auf der sich öffnenden Seite finden Sie eine Reihe von Steuerelementen „server manuell einstellen“.

- Setzen Sie den Parameter „Verwenden“ auf „Ein“.

- Geben Sie die Serverparameter ein – IP und Port

- Wenn Sie einige Websites nicht über den Zwischenserver nutzen müssen, geben Sie deren Adressen in die entsprechenden Felder mit Semikolon ein.

- Klicken Sie auf OK, um die Einstellungen zu speichern.

Um den Proxy in Windows 8 zu deaktivieren, folgen Sie der gleichen Schritt-für-Schritt-Anleitung, aber deaktivieren Sie die Option „Verwenden“ in Schritt 6 und führen Sie die Schritte 7 und 8 nicht aus.

Konfigurieren Sie Windows 10 für die Arbeit über Proxy

- Verwenden Sie die interne Suchmaschine von Windows, um zu den Einstellungen zu gelangen. Geben Sie dazu das Wort „Proxy“ in das Eingabefeld neben dem Startmenü ein

- Wählen Sie in den Suchergebnissen „Proxy-Einstellungen“.

- Unten auf der geöffneten Seite gibt es eine Reihe von Elementen „Manuelle Konfiguration“, wo Sie die Option „Verwenden…“ aktivieren müssen.

- Geben Sie dann die IP und den Port des ausgewählten Servers in diese Gruppe ein

- Geben Sie bei Bedarf den Namen der Website an, die Sie nicht über den Zwischenserver verwenden möchten.

- Klicken Sie auf „Speichern“, um die Änderungen zu übernehmen.

Um den Proxy in Windows 10 zu deaktivieren, folgen Sie der gleichen Schritt-für-Schritt-Anleitung, deaktivieren jedoch die Option „Verwenden“ in Schritt 3 und führen die Schritte 4 und 5 nicht aus.

Konfigurieren von macOS für Proxy – Macbook, Apple Computer

- Gehen Sie zum Hauptmenü

- Wählen Sie „Systemeinstellungen

- Wählen Sie „Netzwerk“.

- Öffnen Sie in der sich öffnenden Liste den Netzwerkdienst, den Sie verwenden, z. B. Wi-Fi

- Gehen Sie für den ausgewählten Dienst zum Abschnitt „Add-ons“.

- Gehen Sie im geöffneten Fenster auf die Registerkarte „Proxy“.

- Wählen Sie auf der Registerkarte die Parameter aus, die für die Verwendung des Proxy mit den Streaming-Protokollen HTTP, HTTPS, FTP, SOCKS und RTSP erforderlich sind, und geben Sie die Serverdaten ein – IP, Port, Parameter für die Serverauthentifizierung, Login und Passwort.

- Klicken Sie auf OK, damit die Änderungen wirksam werden.

Um den Proxy in macOS zu deaktivieren, folgen Sie der gleichen Schritt-für-Schritt-Anleitung, wählen aber in Schritt 7 die Option „Automatisch erkennen…“ und deaktivieren die anderen Kontrollkästchen.

Linux für die Arbeit über Proxy konfigurieren

Wie bei den meisten anderen Linux-Konfigurationen erfolgt die Umstellung auf Proxy-Betrieb über die Befehlszeile, weshalb entsprechende Kenntnisse wünschenswert sind.

- Führen Sie die Befehlszeile aus, um Ihr Betriebssystem zu konfigurieren

- Geben Sie die Proxy-Server-Einstellungen für die Internet-Protokolle HTTP, HTTPS und FTP in folgendem Format ein:

- Überprüfen Sie die Arbeit des angegebenen Servers

$export ftp_proxy=“http://login:password@IP:port“

$export http_proxy=“http://login:password @ip:port“

$export https_proxy=“https://login:password @IP:port“

Wenn für den Zwischenserver keine Autorisierung erforderlich ist, lassen Sie „login:password@“ weg.

Die Befehle ping, time wget und wget werden zu diesem Zweck verwendet.

Um den Proxy in Linux zu deaktivieren, müssen Sie in den Systemeinstellungen „Netzwerkeinstellungen“, „Netzwerkproxy“, „Manuell“ wählen und die Daten des Proxy löschen.

iOS (iPhone und iPad) für die Arbeit über Proxy konfigurieren

- Wählen Sie im Hauptmenü „Einstellungen“.

- Wählen Sie dann Ihre Netzwerkverbindung, normalerweise Wi-Fi

- Tippen Sie auf die Schaltfläche „i“ neben dem Namen des Wi-Fi-Netzwerks.

- Daraufhin öffnet sich eine Seite mit einer Reihe von „HTTP-Proxy“-Elementen am unteren Rand, wo Sie die Option „Manuell“ auswählen müssen.

- Geben Sie die IP und den Port des von Ihnen verwendeten Servers in die entsprechenden Felder ein

- Wenn der Zwischenserver eine Autorisierung erfordert, aktivieren Sie die Option „Authentifizierung“ und geben Sie den erforderlichen Benutzernamen und das Passwort ein.

Um den Proxy in iOS zu deaktivieren, folgen Sie der gleichen Schritt-für-Schritt-Anleitung, wählen aber in Schritt 4″ die Option „Deaktivieren“.

Android für die Arbeit über Proxy konfigurieren

Ihr Android-Telefon oder -Tablet ist so konfiguriert, dass es über einen Proxy funktioniert, je nachdem, welche Root-Berechtigungen dem Gerät zugewiesen sind. Wenn Sie die Root-Checker-App ausführen, können Sie den für Ihre spezielle Situation erforderlichen Algorithmus ermitteln.

Proxy für root Android konfigurieren

- Sie müssen eine Proxy-Verwaltungssoftware wie z. B. ProxyDroid herunterladen und installieren

- Starten Sie ProxyDroid

- Aktivieren Sie in den Softwareeinstellungen die Option zur Verwendung eines Zwischenservers und geben Sie dessen IP und Port ein

- Legen Sie bei Bedarf den Typ des Proxy-Protokolls fest.

- Stellen Sie die Option „Automatische Verbindung“ ein – so können Sie bei jeder Verbindung mit dem Internet automatisch auf anonymen Betrieb umschalten.

- Wählen Sie ggf. ein Wi-Fi-Netzwerk aus, das im anonymen Modus funktioniert

- Klicken Sie auf OK, damit die Änderungen wirksam werden.

Proxy für Android ohne Root-Zugang einrichten

- Rufen Sie das Einstellungsmenü auf und wählen Sie den Abschnitt Wi-Fi

- Wählen Sie Ihr Netzwerk aus der Liste der Wi-Fi-Netzwerke aus

- Öffnen Sie den Abschnitt „Erweitert“.

- Aktivieren Sie die Option „Manuell“, um die Standorterkennung zu aktivieren, und legen Sie die Einstellungen für den server fest.

- Tippen Sie auf die Schaltfläche „Verbinden“.

Um den Proxy in Android zu deaktivieren, folgen Sie der gleichen Schritt-für-Schritt-Anleitung, aber stellen Sie in Schritt 2 (für gerootete Geräte) und Schritt 4 (für nicht gerootete Geräte) die entsprechenden Kippschalter auf die Position „Aus“.

Denken Sie auch daran, dass in beiden Fällen nur die Wi-Fi-Verbindungen der Geräte anonymisiert werden. Das heißt, der Schutz gilt nicht für die Arbeit z. B. über das mobile 3G-Internet. In diesem Fall müssen Sie, um über einen Proxy-Server zu arbeiten, einen Browser auf Ihrem Smartphone installieren, der es Ihnen ermöglicht, die Möglichkeit, über einen Proxy zu arbeiten, in seinen eigenen und nicht in den Systemeinstellungen einzustellen. Wie bereits erwähnt, gehören zu diesen Browsern zum Beispiel Firefox.

Konfigurieren Sie Ihren Router für die Arbeit über einen Proxy

Eine bequeme und zuverlässige Lösung ist die Aktivierung der Proxy-Fähigkeit Ihres Internet-Zugangspunkts (Router zu Hause oder im Büro). – Dies ist eine bequeme und zuverlässige Lösung. Einmal konfiguriert, arbeiten alle Geräte und Programme in Ihrem Büro oder Ihrer Wohnung automatisch im anonymen Modus. Die Benutzer müssen sich keine Gedanken über sichere und unsichere Verbindungen von Geräten machen.

Das Problem ist, dass Router von vielen Firmen hergestellt werden, und selbst innerhalb desselben Herstellers unterscheiden sich die Menüs und Konfigurationsanweisungen von Modell zu Modell stark. Wir werden daher nur eine allgemeine Schritt-für-Schritt-Anleitung geben, wie Sie Ihren Router so konfigurieren, dass er über einen Proxy funktioniert, und empfehlen, dass Sie Ihren Systemadministrator oder jemanden mit entsprechender Erfahrung um Hilfe bitten.

- Loggen Sie sich mit einem Browser auf Ihrem Computer in das Router-Bedienfeld ein – in der Gerätebeschreibung ist die IP-Adresse aufgeführt, die Sie in die Adresszeile des Browsers eingeben sollten

- Geben Sie Login und Passwort ein, um die Router-Einstellungen aufzurufen (die Standardwerte sind auch im Benutzerhandbuch angegeben).

- Suchen Sie in der Liste der Menüpunkte der Systemsteuerung den Abschnitt, der für den Proxy zuständig ist

- Aktivieren Sie die Nutzungseinstellungen und geben Sie die IP-Adresse, den Port, den Anmeldenamen und das Passwort des Proxy ein.

- Klicken Sie auf die Schaltfläche „OK“ oder „Übernehmen“, um die Einstellungen zu speichern.

Um den Proxy auf Ihrem Router zu deaktivieren, folgen Sie der gleichen Schritt-für-Schritt-Anleitung, aber stellen Sie den Kippschalter in Schritt 4 auf „Aus“.

Wie Sie die anonyme Arbeit richtig organisieren

- Die Verbindung über einen Proxy ist die wichtigste, aber nicht die einzige Voraussetzung für anonyme Arbeit. Nachdem Sie Ihr Gerät oder Ihre Software so konfiguriert haben, dass es/sie über einen Zwischenserver arbeitet, aber bevor Sie sich zum ersten Mal verbinden, sollten Sie den Browserverlauf (Cache und Cookies) löschen. Andernfalls können die Internet-Ressourcen die Nutzer nicht anhand der Adresse, sondern anhand der gespeicherten Informationen über frühere Besuche identifizieren.

- Um die Verfügbarkeit und Geschwindigkeit eines Proxy zu überprüfen, können Sie Dienste wie 2ip.ru und spy.one nutzen. Mit dem ersten können Sie herausfinden, welche anderen Ressourcen Ihre Adresse „sehen“, und mit dem zweiten können Sie die Geschwindigkeit Ihrer Verbindung über die zwischengeschaltete Ressource überprüfen.

- Wenn Sie mehrere Konten in sozialen Netzwerken und ähnlichen Diensten nutzen, empfiehlt es sich, für jedes Konto eine eigene Adresse zu verwenden, d. h. einen Proxy-Server. Ebenso sollten Sie beim Parsen großer Informationsmengen aus Internetressourcen mehrere Zwischenserver verwenden, um die Arbeit einer großen Anzahl von Nutzern zu simulieren und keinen Verdacht auf Spamschutzalgorithmen zu erregen.

- Verwenden Sie einen kostenpflichtigen Proxy und eine dedizierte (private), selbst gewählte IP-Adresse, um Ihre Arbeit zu erledigen. Erstens sind kostenlose Server aufgrund der großen Zahl von Nutzern überlastet und instabil. Zum anderen kann das Verhalten eines Nutzers, der Ihre Adresse teilt, dazu führen, dass bestimmte Dienste gesperrt werden. Eine dedizierte IP-Adresse ermöglicht es Ihnen, stabil zu arbeiten und nur für Ihre Handlungen verantwortlich zu sein.

Wenn Sie noch Fragen zu den Methoden und Möglichkeiten der anonymen Arbeit im Internet haben, wenden Sie sich bitte an die Berater von spaceproxy.net. Wir werden Ihnen helfen, Ihren Proxy richtig einzurichten und sicher online zu arbeiten!

Ваша заявка принята!

В ближайшее время

мы свяжемся с Вами