Jak poprawnie skonfigurować proxy

Prawidłowa konfiguracja proxy zaczyna się od zdefiniowania celu końcowego – sposobu, w jaki chcesz się połączyć. Dopiero wtedy można postępować zgodnie z instrukcjami krok po kroku i przetestować zmiany. Jeśli ukończyłeś pierwsze dwa kroki i wiesz dokładnie, co musisz skonfigurować, np. przeglądarkę Windows 10 lub Mozilla Firefox, smartfon z Androidem do pracy przez proxy, możesz od razu przejść do odpowiedniej sekcji tego artykułu. W przeciwnym razie pierwsze dwie części pomogą ci wybrać najlepszą opcję anonimowej pracy w Internecie i rozwiązać problem w najlepszy możliwy sposób. Pamiętaj, że konsultanci spaceproxy.net są zawsze gotowi do pomocy i zasugerowania odpowiednich rozwiązań.

Cel korzystania z serwera proxy

Istnieją trzy główne cele, a kilka z nich jest zwykle realizowanych jednocześnie:

- Klasyfikacja danych osobowych użytkownika – lokalizacja i adres IP;

- Dostęp do zablokowanych stron internetowych i usług;

- Obchodzenie i zapobieganie blokowaniu użytkowników podczas korzystania ze zautomatyzowanych narzędzi do promowania kont w mediach społecznościowych, analizowania danych itp.

Praca przez proxy jest często określana jako anonimowość, co nie jest formalnie poprawne. W przypadku zwykłej poczty można wysłać anonimowy list bez podpisu lub nadawcy. W Internecie jedynym celem odwiedzenia strony internetowej jest otrzymanie odpowiedzi na żądanie. Dlatego adres nadawcy (IP) musi być podany. Nie mamy jednak pewności, że adres podany przez odbiorcę żądania wskazuje przynajmniej kraj użytkownika i dostawcę usług internetowych, za pośrednictwem którego nawiązano połączenie z Internetem. Informacje te stają się podstawą do gromadzenia różnych informacji – preferencji, zakupów, zainteresowań, miejsca pracy i nauki, miejsca zamieszkania….

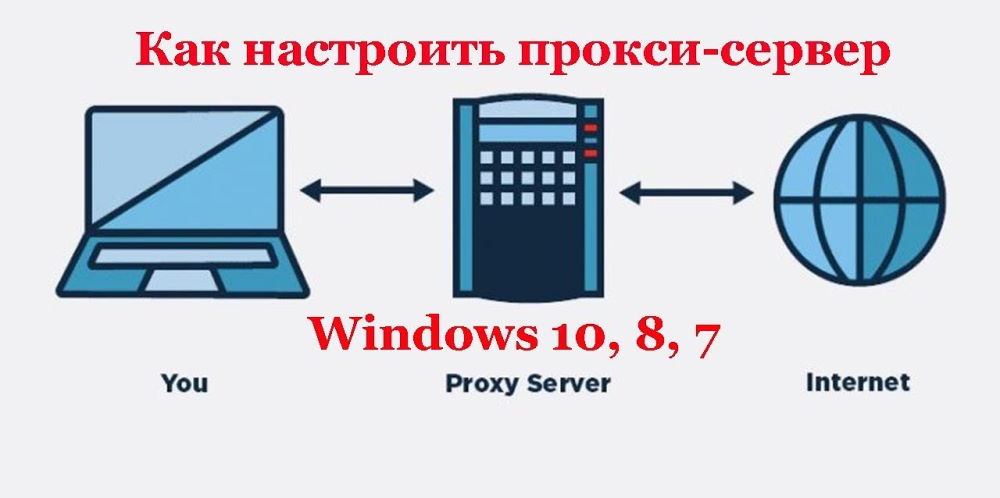

Aby zapobiec gromadzeniu tego typu danych, należy najpierw sklasyfikować swój adres IP. W tym celu praca jest organizowana za pośrednictwem serwera proxy, gdzie przepływ żądań i odpowiedzi jest następujący:

- Żądanie jest przesyłane z urządzenia użytkownika do serwera proxy.

- Serwer proxy przekazuje dane do stron internetowych, które są interesujące dla użytkownika.

- Strona internetowa przetwarza żądanie i wysyła odpowiedź do serwera proxy.

- Serwer przekazuje odpowiedź do komputera lub smartfona użytkownika.

Głównym celem tego rozwiązania jest to, że zainteresowane strony internetowe mogą „zobaczyć” tylko serwer proxy i jego adres, podczas gdy prawdziwy adres IP użytkownika pozostaje ukryty. Zapewnia to bezpieczną lub anonimową pracę – adres pośrednika jest zastępowany adresem prawdziwego użytkownika.

Rozwiązanie dla połączenia z serwerem pośredniczącym

Jeśli wybierzesz nieoptymalną metodę połączenia, może to spowodować niedogodności w pracy lub zagrozić twojej anonimowości. Dlatego konieczne jest jasne określenie celu i wybranie odpowiednich środków i metod konfiguracji proxy. Przyjrzyjmy się teraz tym schematom i zilustrujmy je przykładami.

Aby pracować przez proxy, można skonfigurować:

- sprzęt internetowy (router, serwer biurowy);

- system operacyjny (OS) lub urządzenie (smartfon, komputer);

- pojedynczy program lub programy.

Zaletą opcji konfiguracji domowego lub biurowego routera (rutera) lub serwera jest to, że urządzenia użytkowników nie muszą być ponownie konfigurowane do anonimowej pracy. Na przykład smartfony, tablety i laptopy w domu są połączone z Internetem za pośrednictwem routera Wi-Fi. Po skonfigurowaniu routera wszyscy użytkownicy podłączeni do sieci domowej (nawet goście, którzy wpadają tylko na chwilę) pracują anonimowo.

Przykład 1

Problem: W kraju A niektóre strony internetowe są zablokowane. Dostawca usług internetowych w kraju A nie zezwala na zapytania podczas uzyskiwania dostępu do adresu IP zablokowanego zasobu.

Rozwiązanie: Skonfigurowaliśmy nasz domowy router do pracy przez serwer proxy w kraju B. Teraz dostawcy usług internetowych nie „widzą” zapytań do zablokowanych stron internetowych, ponieważ praca jest wykonywana przez pośrednika. W takim przypadku wszyscy użytkownicy sieci domowej mogą uzyskać dostęp do zablokowanych treści.

Konfiguracja systemu operacyjnego proxy (tj. urządzenia takiego jak smartfon lub komputer) jest bardziej lokalną opcją. Oznacza to, że można chronić tylko tablet, podczas gdy smartfon, który nie wprowadził jeszcze niezbędnych ustawień sieciowych, nadal działa jak zwykle.

Przykład 2

Problem: żądana usługa internetowa jest dostępna tylko dla użytkowników w kraju A. Jesteśmy w kraju B, więc usługa ignoruje nasze żądanie.

Rozwiązanie: Skonfigurowaliśmy komputer tak, aby działał za pośrednictwem serwera proxy w kraju A. Oznacza to, że żądana usługa internetowa traktuje komputery i użytkowników w kraju B. W ten sposób żądana usługa internetowa traktuje komputery i użytkowników tak, jakby znajdowali się w tym kraju i przetwarza przychodzące żądania. Jeśli smartfon nie zostanie skonfigurowany w ten sposób, usługa internetowa będzie nadal ignorować żądania pochodzące ze smartfona.

Podobnie jak wcześniej, możliwość skonfigurowania poszczególnych aplikacji do pracy za pośrednictwem serwera proxy ma zarówno zalety, jak i wady. Należy również pamiętać, że ten scenariusz można wdrożyć na dwa sposoby – poprzez ustawienia samej aplikacji (przeglądarki, klienta poczty) lub za pośrednictwem specjalnego serwera proxy. Poniżej znajduje się kilka przykładów ilustrujących zalety i wady tej opcji.

Przykład 3

Problem: Użytkownik komputera potrzebuje anonimowego dostępu do stron internetowych, ale chce mieć możliwość normalnej pracy.

Rozwiązanie: Należy użyć przeglądarki takiej jak Mozilla FireFox, która posiada własne ustawienia proxy. Po skonfigurowaniu, przeglądarka FireFox może być używana do anonimowego dostępu do wszystkich zasobów i normalnego korzystania z innych przeglądarek.

Przykład 4

Problem: Użytkownicy komputerów muszą korzystać z przeglądarki Chrome, aby umożliwić anonimowe przeglądanie. W normalnej konfiguracji aplikacja nie pozwala na korzystanie z własnego serwera proxy.

Rozwiązanie: Istnieją dwie opcje, z których można skorzystać. Pobrać odpowiednie rozszerzenie Chrome lub zainstalować proxy. W pierwszym przypadku przeglądarka może skonfigurować się do pracy przez proxy (jak pokazano w przykładzie 3). W drugim przypadku specyfikator proxy określa, że cały ruch z przeglądarki Chrome (i innych wybranych aplikacji) powinien być przekierowywany przez proxy.

Przykład 5

Problem: Musisz zarządzać wieloma kontami na Facebooku z jednego komputera. Algorytm bezpieczeństwa Facebooka wykrywa dużą liczbę użytkowników korzystających z tego samego adresu IP i blokuje ich.

Rozwiązanie: Zorganizuj operacje dla każdego konta za pośrednictwem oddzielnego serwera proxy. W takim przypadku sieć społecznościowa będzie „widzieć” użytkowników pochodzących z różnych adresów. Innymi słowy, będzie całkowicie imitować sposób działania dużej liczby osób. Aby to zrobić, należy zainstalować specjalne oprogramowanie na komputerze i określić parametry konta na Facebooku w ustawieniach oprogramowania, a także adres, port i dane używane do identyfikacji na serwerze pośredniczącym każdego konta.

Ostatni przykład pokazuje, że nawet użytkownicy, którzy nie popełnili żadnych podejrzanych czynów, mogą zostać zablokowani przez IP: Przykładowo, jeden z użytkowników pobrał dużą ilość informacji ze strony sklepu internetowego. Algorytm bezpieczeństwa sklepu wykrywa to i blokuje dostęp przez IP. Z reguły blokowany jest nie tylko jeden adres, ale cały zakres adresów dostawcy Internetu. Dlatego wszyscy inni użytkownicy tego dostawcy usług internetowych również nie mogą uzyskać dostępu do witryny, chociaż nie wiedzą dokładnie dlaczego.

Konfiguracja aplikacji do pracy przez proxy

Przeglądarki są najczęściej używane do przeglądania Internetu. Przyjrzyjmy się więc najpierw, jak skonfigurować te aplikacje, aby działały anonimowo. Należy pamiętać, że instrukcje krok po kroku są przeznaczone do ogólnego użytku. Równolegle opracowano rozszerzenia proxy dla różnych przeglądarek. Dzięki takiemu rozszerzeniu można włączać i wyłączać proxy w przeglądarce za pomocą jednego lub dwóch kliknięć. Jeśli zdecydujesz się skorzystać z takiego rozszerzenia, pobierz je ze strony producenta lub ze sklepu internetowego z komponentami, zainstaluj i używaj zgodnie z zawartymi w nim instrukcjami.

Najpierw zajmiemy się konfiguracją przeglądarek, których podstawowe funkcje można dostosować tylko poprzez zmianę ustawień systemu operacyjnego. Oznacza to, że wprowadzone zmiany mają zastosowanie do wszystkich aplikacji na komputerze lub urządzeniu mobilnym.

Konfiguracja Google Chrome do pracy przez proxy

- Z menu przeglądarki wybierz Ustawienia

- Skorzystaj z wewnętrznej wyszukiwarki – wpisz słowo „proxy”.

- Z dostępnych opcji wybierz „Otwórz ustawienia proxy na komputerze”.

- Chrome otworzy stronę ustawień systemu operacyjnego z ustawieniami ręcznymi na dole

- Znajdź przycisk „Użyj…” i przesuń go do aktywnej pozycji.

- Wprowadź adres serwera proxy, port, nazwę użytkownika i hasło w odpowiednich polach.

- Zapisz zmiany

Aby wyłączyć proxy w przeglądarce Chrome, postępuj w ten sam sposób, z tą różnicą, że w kroku 5 przesuń przełącznik do pozycji „Wył.”.

Konfiguracja przeglądarki Yandex do pracy przez proxy

- Przejdź do menu przeglądarki

- Wybierz „Ustawienia”.

- Użyj wewnętrznej wyszukiwarki – wpisz słowo „Proxy” w polu po lewej stronie okna.

- W wynikach wyszukiwania wybierz „Ustawienia serwera proxy”.

- Yandex Browser przekieruje użytkownika na stronę ustawień systemu operacyjnego – na dole znajduje się pozycja ustawień ręcznych.

- W grupie „Użyj…” przełącz przełącznik do pozycji „Włącz”.

- Wprowadź żądane dane serwera proxy w odpowiednich polach.

- Kliknij „OK”.

Aby wyłączyć serwer proxy w przeglądarce Yandex, wykonaj tę samą sekwencję czynności, ale w kroku 6 ustaw przełącznik w pozycji „Wył.”.

Konfigurowanie Opera do pracy przez proxy

- Przejdź do menu przeglądarki

- Wybierz „Ustawienia”.

- Użyj wewnętrznej wyszukiwarki – wpisz słowo „proxy”.

- Opera przekieruje cię na stronę ustawień systemu operacyjnego, gdzie możesz ręcznie skonfigurować ustawienia na dole.

- W grupie „Użyj proxy” przełącz przełącznik na „Wł.”.

- Wprowadź wymagane dane proxy w odpowiednich polach.

- Zapisz zmiany

Aby wyłączyć proxy w przeglądarce Opera, użyj tej samej sekwencji kroków, ale w kroku 5 ustaw przełącznik w pozycji Off i nie wykonuj kroku 5.

Konfiguracja przeglądarki Microsoft Edge do pracy przez proxy

- Przejdź do ustawień programu – wybierz odpowiednią pozycję w menu głównym (otwiera się po naciśnięciu przycisku z wielokropkiem).

- W wierszu „Ustawienia wyszukiwania” wpisz słowo „Proxy”.

- W wynikach wyszukiwania wybierz „Otwórz ustawienia proxy na komputerze”.

- Microsoft Edge otworzy okno z ustawieniami systemu operacyjnego, które u dołu zawiera opcję ręcznej konfiguracji.

- W grupie „Użyj…” ustaw przełącznik na „Włącz”.

- Wprowadź wymagane informacje o proxy w odpowiednich polach.

- Zapisz zmiany

Aby wyłączyć proxy w przeglądarce Microsoft Edge, postępuj w tej samej kolejności, z wyjątkiem tego, że krok 6 jest opcjonalny i ustaw przełącznik w pozycji „Off” w kroku 5.

W przeciwieństwie do wyżej wymienionych przeglądarek, Firefox, Tor i niektóre inne interesujące nas przeglądarki oferują nie tylko możliwość rekonfiguracji systemu operacyjnego, ale także wprowadzenia indywidualnych ustawień. Poniżej znajdują się instrukcje krok po kroku, jak indywidualnie (ręcznie) skonfigurować przeglądarkę przez proxy.

Konfiguracja przeglądarki Mozilla Firefox do pracy przez proxy

- Otwórz menu przeglądarki

- Wybierz pozycję menu „Ustawienia

- Wpisz słowo „Proxy” w polu wprowadzania wewnętrznej wyszukiwarki.

- W wynikach wyszukiwania pojawi się wpis, naprzeciwko którego znajduje się przycisk „Dostosuj” – kliknij go.

- W otwartym oknie wybierz opcję „Konfiguracja ręczna…”.

- Wprowadź dane serwera proxy (adres, port) dla protokołów HTTP, HTTPS, FTP i SOCKS. Jeśli korzystasz z serwera pośredniczącego, wystarczy wprowadzić dane dla protokołu HTTP i ustawić przełącznik „Użyj dla innych protokołów” na „Wł.”.

- Kliknij przycisk OK, aby zapisać ustawienia”.

Jeśli użytkownik sobie tego życzy, przeglądarka Mozilla Firefox pozwala również na odrzucanie żądań uwierzytelniania, kontrolowanie wysyłania żądań DNS i ustawianie listy plików, które mają być przetwarzane bez serwera pośredniczącego.

Aby wyłączyć proxy w przeglądarce Mozilla Firefox, użyj tych samych instrukcji krok po kroku, ale wybierz „Brak proxy” lub „Użyj ustawień systemowych” w kroku 5″.

Konfiguracja przeglądarki Tor do pracy przez proxy

- Po uruchomieniu przeglądarki Tor kliknij ikonę cebuli w lewym górnym rogu okna, aby otworzyć menu przeglądarki.

- Wybierz „Ustawienia sieci Tor” z listy.

- Włącz opcję korzystania z serwera, aktywując pole wyboru „Połącz przez proxy…”.

- Ustaw parametry serwera proxy, z którego chcesz korzystać, aby przeglądarka działała – wypełnij pola „Adres” i „Port”.

- Jeśli nie musisz identyfikować użytkownika serwera, możesz również wprowadzić swoją nazwę logowania i hasło w polach „Nazwa użytkownika” i „Hasło”.

- Zmiany zaczną obowiązywać po kliknięciu przycisku OK.

Aby wyłączyć proxy w przeglądarce Tor, wykonaj te same kroki, ale wykonaj kroki 4 i 5 i ustaw przełącznik w kroku 3 na „wyłączony”.

Konfiguracja Safari do pracy przez proxy

- Przejdź do menu głównego aplikacji

- Wybierz „Preferencje”, a następnie „Dodatki”.

- Znajdź grupę „Proxy” i wybierz opcję „Zmień ustawienia”.

- W oknie, które zostanie otwarte, wybierz ustawienia niezbędne do korzystania z proxy z protokołami strumieniowymi HTTP, HTTPS, FTP, SOCKS i RTSP.

- Określ dane serwera proxy dla każdego projektu – IP, port, parametry wymagające uwierzytelnienia na serwerze, nazwę logowania i hasło. Ostatnie dwa parametry należy wprowadzić tylko wtedy, gdy opcja uwierzytelniania jest włączona.

- Kliknij przycisk OK, aby zapisać zmiany.”

Aby wyłączyć proxy w przeglądarce Safari, wykonaj tę samą sekwencję kroków. Zamiast jednak wykonywać kroki 4 i 5, wybierz opcję Autodiscover z listy Configure Protocols i odznacz pozostałe pola.

Użyj proxy

Jak widać z poprzedniej sekcji, większość przeglądarek nie obsługuje również oddzielnej konfiguracji serwera proxy, ale zamiast tego korzysta z ustawień systemu operacyjnego. Jest to szczególnie prawdziwe w przypadku innych aplikacji (klientów poczty e-mail, gier online itp.). Wiąże się z tym jednak problem anonimowej pracy, którego programiści jeszcze nie rozwiązali. Powszechnym zjawiskiem jest korzystanie z poprawek proxy – specjalnego oprogramowania, które pozwala ustawić tryb proxy dla innych aplikacji na urządzeniu.

Oznacza to, że nawet jeśli aplikacja nie ma takich ustawień, można użyć dostawcy proxy, aby dostosować wymagania i parametry pracy przez proxy. Użytkownicy mają również możliwość ustawienia adresu lokalizacji do pracy anonimowej. Poniżej znajdują się instrukcje krok po kroku dotyczące konfiguracji dwóch najpopularniejszych dostawców proxy.

Konfiguracja Proxy Switcher

- Uruchom program

- Wybierz pozycję „Menedżer wyświetlania” w menu głównym.

- W otwartym oknie ustawień wprowadź parametry serwera proxy – adres, port oraz (jeśli wymagane) login i hasło.

- Jeśli jest to szczegółowa konfiguracja, kliknij przycisk „Zaawansowane”, aby skonfigurować proxy dla każdego używanego protokołu

- Kliknij przycisk „OK”, aby wprowadzić zmiany.

- Przetestuj działanie określonego serwera proxy – kliknij zielony przycisk z symbolem „Start”.

- Jeśli serwer działa (brak komunikatów o błędach), wybierz pozycję „Przełącz się na ten serwer” w jego menu kontekstowym (prawy przycisk myszy) – aktywuje to anonimowy tryb pracy.

Po wykonaniu powyższych czynności urządzenie może działać anonimowo za pośrednictwem określonego serwera proxy. Wszystkie aplikacje korzystające z Internetu będą automatycznie łączyć się za pośrednictwem tego serwera.

Konfiguracja aplikacji Proxifier

- W aplikacji Proxifier przejdź do menu Profil.

- Kliknij przycisk „Dodaj” w grupie „Serwer proxy”.

- W wyświetlonym oknie wprowadź parametry dodawanego serwera pośredniczącego.

- Określ typ protokołu

- W przypadku serwerów z uwierzytelnianiem zaznacz odpowiednie pole wyboru i wprowadź login i hasło.

- Zmiany zaczną obowiązywać po kliknięciu przycisku OK”.

Konfigurowanie systemu operacyjnego (urządzenia użytkownika) do pracy przez proxy

W tym kontekście terminy „konfiguracja komputera, smartfona, tabletu” i „konfiguracja systemu operacyjnego” są synonimami. Prawie wszystkie aplikacje na urządzeniu korzystają z systemu operacyjnego, gdy uzyskują dostęp do zasobów internetowych. Jeśli system operacyjny jest skonfigurowany do pracy za pośrednictwem serwera proxy, wszystkie żądania aplikacji są automatycznie przekierowywane przez serwer pośredniczący. Aby ułatwić znalezienie potrzebnych instrukcji, w nagłówku podajemy nazwy różnych marek systemów operacyjnych i urządzeń.

Konfiguracja systemu Windows 7 do pracy przez serwer proxy

- Wywołaj menu, klikając przycisk „Start” w lewym dolnym rogu ekranu.

- Wybierz „Panel sterowania”.

- W otwartym menu wybierz „Sieć i Internet”.

- Wybierz „Opcje internetowe”.

- W otwartym oknie „Właściwości Internetu” wybierz zakładkę „Połączenia” i kliknij przycisk „Ustawienia sieciowe” u dołu.

- Otworzy się okno „Konfiguruj ustawienia sieci lokalnej” z rzędem pozycji „Proxy” w dolnej części okna.

- Aktywuj opcję „Użyj” i wprowadź adres serwera oraz port.

- W razie potrzeby kliknij przycisk „Zaawansowane” i wprowadź instrukcje dotyczące typu protokołu, ustaw maski adresów dla witryn, które nie muszą działać za pośrednictwem serwera pośredniczącego.

- Zamknij okna dialogowe jedno po drugim i kliknij OK, aby zmiany zaczęły obowiązywać.

Aby wyłączyć proxy w systemie Windows 7, postępuj zgodnie z tymi samymi instrukcjami krok po kroku, ale odznacz opcję Użyj w kroku 7 i nie wykonuj kroku 8.

Konfiguracja systemu Windows 8 do pracy przez proxy

- Przejdź do ustawień („Settings”) w menu głównym.

- Kliknij przycisk „Zmień ustawienia komputera”, aby wprowadzić zmiany

- Wybierz sekcję „Sieć” w ustawieniach sieciowych.

- W sekcji wybierz podsekcję „Proxy”.

- W dolnej części otwartej strony znajduje się grupa kontrolek „Ręczna konfiguracja proxy”.

- Ustaw opcję „Użyj” na „Włącz”.

- Wprowadź parametry serwera – IP i port

- Jeśli istnieją witryny, z którymi nie chcesz pracować za pośrednictwem serwera mediatora, wprowadź ich adresy w odpowiednim polu oddzielonym średnikiem.

- Kliknij „Ok”, aby zapisać ustawienia

Aby wyłączyć proxy w systemie Windows 8, postępuj zgodnie z tymi samymi instrukcjami krok po kroku, ale odznacz opcję Użyj w kroku 6 i nie wykonuj kroków 7 i 8.

Konfiguracja systemu Windows 10 do pracy przez proxy

- Użyj wewnętrznej wyszukiwarki systemu Windows, aby przejść do ustawień. Aby to zrobić, wpisz słowo „Proxy” w polu wprowadzania obok menu Start

- W wynikach wyszukiwania wybierz „Ustawienia proxy”.

- W dolnej części strony, która zostanie otwarta, znajduje się wiersz „Konfiguracja ręczna”, w którym należy aktywować opcję „Użyj…”.

- Następnie wprowadź adres IP i port wybranego serwera w tej grupie.

- W razie potrzeby wprowadź nazwę strony internetowej, z której nie chcesz korzystać za pośrednictwem serwera pośredniczącego.

- Kliknij „Zapisz”, aby zastosować zmiany.

Aby wyłączyć proxy w systemie Windows 10, postępuj zgodnie z tymi samymi instrukcjami krok po kroku, ale odznacz opcję „Użyj” w kroku 3 i nie wykonuj kroków 4 i 5.

Konfiguracja macOS dla proxy – Macbook, komputer Apple

- Przejdź do menu głównego

- Wybierz „Preferencje systemowe

- Wybierz „Sieć

- Na otwartej liście otwórz używaną usługę sieciową, np.Wi-Fi.

- Przejdź do sekcji „Dodatki” dla wybranej usługi.

- W otwartym oknie przejdź do zakładki „Proxy”.

- Na karcie wybierz parametry wymagane do korzystania z serwera proxy z protokołami przesyłania strumieniowego HTTP, HTTPS, FTP, SOCKS i RTSP oraz wprowadź dane serwera – IP, port, parametry uwierzytelniania serwera, login i hasło.

- Kliknij OK, aby zmiany zaczęły obowiązywać.

Aby wyłączyć proxy w systemie macOS, postępuj zgodnie z tymi samymi instrukcjami krok po kroku, ale w kroku 7 wybierz opcję „Automatycznie wykryj…” i odznacz pozostałe pola.

Konfiguracja systemu Linux do pracy przez proxy

Podobnie jak w przypadku większości innych konfiguracji systemu Linux, przełączanie na działanie proxy odbywa się za pośrednictwem wiersza poleceń, więc pożądana jest odpowiednia wiedza.

- Uruchom wiersz poleceń, aby skonfigurować system operacyjny

- Wprowadź ustawienia serwera proxy dla protokołów internetowych HTTP, HTTPS i FTP w następującym formacie:

- Sprawdzanie działania określonego serwera

$export ftp_proxy=”http://login:password@IP:port”

$export http_proxy=”http://login:password @ip:port”

$export https_proxy=”https://login:password @IP:port”

Jeśli nie jest wymagana autoryzacja dla serwera pośredniego, należy pominąć „login:password@”.

Do tego celu służą polecenia ping, time wget i wget.

Aby dezaktywować proxy w systemie Linux, należy w ustawieniach systemu wybrać „Ustawienia sieciowe”, „Proxy sieciowe”, „Ręcznie” i usunąć dane proxy.

Konfiguracja iOS (iPhone i iPad) do pracy przez proxy

- Wybierz „Ustawienia” w menu głównym.

- Następnie wybierz połączenie sieciowe, zazwyczaj Wi-Fi

- Stuknij przycisk „i” obok nazwy sieci Wi-Fi.

- Spowoduje to otwarcie strony z serią pozycji „HTTP Proxy” na dole, gdzie należy wybrać opcję „Ręcznie”.

- Wprowadź adres IP i port używanego serwera w odpowiednich polach

- Jeśli serwer pośredniczący wymaga autoryzacji, aktywuj opcję „Uwierzytelnianie” i wprowadź wymaganą nazwę użytkownika i hasło.

Aby wyłączyć proxy w systemie iOS, postępuj zgodnie z tymi samymi instrukcjami krok po kroku, ale wybierz opcję „Wyłącz” w „Kroku 4”.

Konfiguracja Android do pracy przez proxy

Telefon lub tablet z Androidem jest skonfigurowany do pracy przez proxy, w zależności od uprawnień roota przypisanych do urządzenia. Uruchamiając aplikację Root Checker, można określić algorytm wymagany w konkretnej sytuacji.

Konfiguracja proxy dla roota Android

- Konieczne będzie pobranie i zainstalowanie oprogramowania do zarządzania proxy, takiego jak ProxyDroid.

- Uruchomić ProxyDroid

- W ustawieniach oprogramowania aktywuj opcję korzystania z serwera pośredniczącego i wprowadź jego adres IP oraz port.

- W razie potrzeby ustawić typ protokołu proxy.

- Ustaw opcję „Automatyczne połączenie” – pozwala to automatycznie przełączać się na anonimowe działanie przy każdym połączeniu z Internetem.

- W razie potrzeby wybierz sieć Wi-Fi, która działa w trybie anonimowym.

- Kliknij OK, aby zmiany zaczęły obowiązywać.

Konfiguracja serwera proxy dla systemu Android bez dostępu root

- Przejdź do menu ustawień i wybierz sekcję Wi-Fi.

- Wybierz swoją sieć z listy sieci Wi-Fi

- Otwórz sekcję Zaawansowane.

- Aktywuj opcję „Ręcznie”, aby włączyć wykrywanie lokalizacji i skonfiguruj ustawienia serwera.

- Naciśnij przycisk „Połącz”.

Aby wyłączyć proxy w systemie Android, postępuj zgodnie z tymi samymi instrukcjami krok po kroku, ale ustaw odpowiednie przełączniki w pozycji „Wył.” w kroku 2 (dla urządzeń zrootowanych) i kroku 4 (dla urządzeń niezrootowanych).

Należy również pamiętać, że w obu przypadkach anonimizowane są tylko połączenia Wi-Fi urządzeń. Oznacza to, że ochrona nie ma zastosowania na przykład do pracy za pośrednictwem mobilnego Internetu 3G. W takim przypadku, aby pracować za pośrednictwem serwera proxy, należy zainstalować na smartfonie przeglądarkę, która umożliwia ustawienie opcji pracy przez proxy we własnych ustawieniach, a nie w ustawieniach systemowych. Jak wspomniano wcześniej, przeglądarki te obejmują na przykład Firefox.

Konfiguracja routera do pracy przez proxy

Wygodnym i niezawodnym rozwiązaniem jest włączenie funkcji proxy w punkcie dostępu do Internetu (router w domu lub w biurze).- Jest to wygodne i niezawodne rozwiązanie. Po skonfigurowaniu wszystkie urządzenia i programy w biurze lub domu będą automatycznie działać w trybie anonimowym. Użytkownicy nie muszą martwić się o bezpieczne i niezabezpieczone połączenia urządzeń.

Problem polega na tym, że routery są produkowane przez wiele firm, a nawet w ramach tego samego producenta, menu i instrukcje konfiguracji różnią się znacznie w zależności od modelu. Dlatego podamy tylko ogólny przewodnik krok po kroku, jak skonfigurować router do pracy przez proxy i zalecamy, aby poprosić o pomoc administratora systemu lub kogoś z odpowiednim doświadczeniem.

- Zaloguj się do panelu sterowania routera za pomocą przeglądarki na komputerze – w opisie urządzenia podany jest adres IP, który należy wpisać w pasku adresu przeglądarki.

- Wprowadź login i hasło, aby uzyskać dostęp do ustawień routera (wartości domyślne są również podane w instrukcji obsługi).

- Na liście pozycji menu panelu sterowania znajdź sekcję odpowiedzialną za proxy

- Aktywuj ustawienia użytkowania i wprowadź adres IP, port, nazwę logowania i hasło proxy.

- Kliknij przycisk „OK” lub „Zastosuj”, aby zapisać ustawienia.

Aby wyłączyć proxy na routerze, postępuj zgodnie z tymi samymi instrukcjami krok po kroku, ale ustaw przełącznik w pozycji „Off” w kroku 4.

Jak prawidłowo zorganizować pracę anonimową

- Łączenie się za pośrednictwem serwera proxy jest najważniejszym, ale nie jedynym wymogiem anonimowej pracy. Po skonfigurowaniu urządzenia lub oprogramowania do pracy za pośrednictwem serwera pośredniczącego, ale przed pierwszym połączeniem, należy wyczyścić historię przeglądania (pamięć podręczną i pliki cookie). W przeciwnym razie zasoby internetowe będą mogły identyfikować użytkowników nie na podstawie adresu, ale przechowywanych informacji o poprzednich wizytach.

- Aby sprawdzić dostępność i szybkość serwera proxy, można skorzystać z usług takich jak 2ip.ru i spys.one. Dzięki pierwszemu możesz dowiedzieć się, które inne zasoby „widzą” twój adres, a dzięki drugiemu możesz sprawdzić szybkość połączenia przez zasób pośredniczący.

- Jeśli korzystasz z kilku kont w sieciach społecznościowych i podobnych usługach, zaleca się użycie osobnego adresu dla każdego konta, tj. serwera proxy. Podobnie, podczas parsowania dużych ilości informacji z zasobów internetowych, należy korzystać z wielu serwerów pośredniczących, aby symulować pracę dużej liczby użytkowników i uniknąć wzbudzania podejrzeń algorytmów ochrony przed spamem.

- Korzystaj z płatnego serwera proxy i dedykowanego (prywatnego), samodzielnie wybranego adresu IP do wykonywania swojej pracy. Po pierwsze, darmowe serwery są przeciążone i niestabilne z powodu dużej liczby użytkowników. Po drugie, zachowanie użytkownika korzystającego z tego samego adresu może prowadzić do zablokowania niektórych usług. Dedykowany adres IP pozwala zachować stabilność i odpowiadać wyłącznie za swoje działania.

Jeśli nadal masz pytania dotyczące metod i możliwości anonimowej pracy w Internecie, skontaktuj się z konsultantami spaceproxy.net. Pomożemy Ci prawidłowo skonfigurować proxy i bezpiecznie pracować online!

Ваша заявка принята!

В ближайшее время

мы свяжемся с Вами